Читать книгу INFORMATIONSSICHERHEIT kompakt, effizient und unter Kontrolle - Jens Libmann - Страница 6

3.Einleitung

ОглавлениеZentrales Thema dieses Buchs stellt die Sicherheit von betrieblichen Informationen dar. Die Grundlage allen menschlichen Handelns liegt darin, Informationen zu gewinnen und zu verarbeiten. In allen Bereichen unseres Lebens repräsentiert Know-how einen hohen Wert („Wissen ist Macht“). Mittlerweile werden auch schon Bücher veröffentlicht, welche den Wert von Daten thematisieren19. Wie jedes wertvolle Gut braucht es Schutz20.

Wir befinden uns in einer umfassenden globalen Entwicklung hin zur allgegenwärtigen Informationsgesellschaft. Die Ausrichtung strategischen Managements erfolgreicher Unternehmen im neuen Jahrtausend basiert nicht mehr auf Technologie allein, sondern zunehmend auf Lernen und Wissen, letztendlich also auf dem Umgang mit Informationen. Welchen Stellenwert dieses Faktum repräsentiert, ist daran erkennbar, dass sich die Arbeit der Nobelpreisträger der Wirtschaftswissenschaften von 2001 (Georg A. Akerlof, Michael Spence und Joseph Eugene Stiglitz)21 mit dieser Materie auseinandersetzt. Die US-Wissenschafter hatten untersucht, wie Teilnehmer auf einem Markt operieren, denen ungleiche Angaben vorliegen. Selbst minimale Informationsdefizite können tiefgreifende und nachhaltige Auswirkungen auf das Verhalten der Ökonomie haben.

Zweckbezogenes Wissen, das ein Unternehmen zur Durchführung seiner Tätigkeit in Hinblick auf gesetzte Ziele benötigt, bezeichnen wir hier als Informationen. Beispiele hierfür sind Know-how, Patente, Work-Flows, sowie kommerzielle-, technische Angaben, oder einfach die Daten der Nutzer. Dabei ist zu beachten, dass die Medien von Speicherung, Verarbeitung und Übertragung unterschiedlich sein können. Sicherungswürdiges Wissen kann etwa auf USB-Stick oder auf Papier vorliegen, von Menschen oder Maschinen gelesen und per Satellit oder auch durch ein Gespräch übertragen werden.

Im Zuge der Geschäftsprozesse werden Daten erstellt, gesammelt, gespeichert, verarbeitet und übermittelt. An allen beteiligten Stationen drohen verschiedenste Gefahren. Nur der gelungene Umgang mit dem allgegenwärtigen Risiko macht es für den Geschäftstreibenden möglich, einen Wettbewerbsvorteil zu erlangen. Damit ist bereits klar: Wer zu den Gewinnern zählen will, für den ist InfSec kein Luxus, sondern eine absolute Notwendigkeit! Sie umschließt alle Aufgaben, die sich mit Information und Kommunikation befassen. Inkludiert sind alle Elemente des betrieblichen Informationssystems, wie Personen, Werkzeuge, und Infrastruktur. Zusätzlich werden die Sicherung der Produktionssysteme, inklusive Werk-, Objekt- und Katastrophenschutz integriert. Diese weitläufige Betrachtungsweise liegt daran, dass Schäden an peripheren Unternehmensbereichen, wie beispielsweise ein Wassereinbruch, letztendlich Spuren an der Informationsverarbeitung hinterlassen können. Somit stellt InfSec sich als typische betriebliche Querschnittsfunktion dar, die alle Funktionsbereiche durchdringt.

In dieser Publikation nicht angesprochen wird Arbeitssicherheit, die im wesentlichen Schutz des Lebens und der Gesundheit des Arbeitnehmers zum Ziel hat. Obwohl alle Beschäftigten Teil des Informationssystems sind und ein Ausfall eines Mitarbeiters zu Konsequenzen für dieses führt, wird in den meisten Ländern der Bereich Arbeitnehmerschutz auf speziell ausgebildete Sicherheitsfachkräfte übertragen.

Üblicherweise denken die meisten Menschen bei dem Begriff „Security“ automatisch an die Informations- und Kommunikationstechnologie (IKT). Das ist durchaus naheliegend. Schließlich basieren nahezu alle Schlüsseltechnologien unseres Lebens auf IKT-Systemen, also der Kombination von Hard- und Software. Keine Frage, dadurch gewinnt dieser Bereich die überwiegende Bedeutung hinsichtlich des Schutzbedarfs. Die Technik bleibt dennoch lediglich ein Mittel zum Zweck. Besonders deutlich wird dieser Umstand bei all der Kommunikation, ohne die das Leben einfach nicht möglich wäre. Dabei ist ganz egal, welcher Art beteiligte Sender und Empfänger sind. Untereinander Beziehungen aufzubauen und Informationen via E-Mail, Briefen, Telefonaten, Unterredungen und dergleichen auszutauschen vermögen sowohl Menschen, als auch Maschinen. Zeit und Ort können genauso variabel sein, wie die Beschaffenheit der Inhalte. Aber: Eine vertrauliche Mitteilung bleibt genauso vertraulich, wenn sie am Wochenende in der Privatsauna zum Besten gegeben, auf einer Social-Media-Seite gepostet wird22, oder als Verschlussstück innerhalb der Geschäftszeit im Büro kursiert.

Folgerichtig stellt IKT-Security lediglich eine Untermenge der InfSec dar. Für optimale Sicherheit bedarf es nicht nur EDV-spezifischer, sondern auch darüber hinausreichender Maßnahmen. Zudem ist die Sicherheitsproblematik nicht mehr auf das betroffene Unternehmen allein beschränkt. Die Globalisierung verlangt nach globalen, aber dennoch spezifischen Lösungen! Sowohl alle an Geschäftsprozessen intern und extern beteiligten Elemente, wie Umgebung, Systeme, Abläufe, Menschen und Ressourcen, als auch die gespeicherten, verarbeiteten und übertragenen Informationen müssen einbezogen werden. Politische-, soziale-, technische- und wirtschaftliche Komponenten, innerhalb und außerhalb des Betriebs beeinflussen permanent die Gefahrenlage. Terror, Epidemien und Wirtschafts-Crashes können binnen kurzer Zeit die Bedrohungssituation verändern.

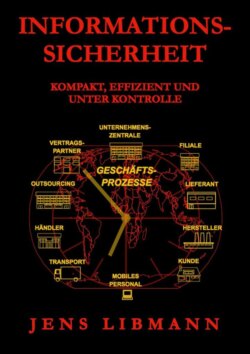

Allgemein gültige Erfolgsrezepte gibt es nicht. Sämtliche Informationsflüsse müssen die Anforderung der Kommunikationspartner erfüllen. Jedes Unternehmen ist gefordert, seine eigene Lage abzuschätzen und auf seine Bedürfnisse zugeschnittene Sicherheitsprozesse zu etablieren. Diese müssen seine Situation rund um die Uhr und rund um den Globus berücksichtigen. Die nachstehende Grafik verdeutlicht dies:

Die Vorteile der Webnutzung sind unübersehbar: Schnelligkeit, Bequemlichkeit, relative Anonymität, Expansionsmöglichkeiten, Gelegenheit zur Kostenersparnis, weltumspannender Handelsplatz und vieles mehr. Allerdings sind es die Angst der Menschen und die offensichtliche Unsicherheit des World Wide Webs (WWW), die letzten Endes den geplanten Siegeszug des elektronischen Handels bremsen. Kernängste entstehen aus den zweischneidigen Möglichkeiten des neuen Marktplatzes. Hier gilt zwangsläufig: „Des einen Leid, des anderen Freud.“ Ein Beispiel: Während ein Kunde darauf bedacht ist, bequem Angebote in Anspruch zu nehmen und möglichst wenig über sich bekannt zu geben, möchte der Anbieter ein exaktes Profil über ihn erhalten. Andererseits bedarf es bestimmter Mindestinformationen, um die Zahlung und Lieferung abzuwickeln. Hier kann die Vortäuschung falscher Identitäten immensen Schaden verursachen. Zwei Fragen beschäftigen die potentiellen Marktteilnehmer besonders:

1 „Wie weiß ich mit Bestimmtheit, mit wem ich es zu tun habe?“

2 „Wem kann ich vertrauen?“

Bis diese Ungewissheiten nicht eindeutig beseitigt sind, solange wird die Wirtschaftslokomotive E-Commerce nur stotternd vorankommen. Dazu kommen noch weitere Gefahren, die speziell für virtuelle Geschäftstätigkeit ebenfalls bewältigt werden müssen:

1 Das weltumspannende Netzwerk wurde ursprünglich für ganz andere Zwecke konzipiert. Dieses Medium bietet vielfältige Möglichkeiten für unzählige Teilnehmer, dadurch werden die Gefährdungen unüberblick- und unberechenbar.

1 Je exponierter ein Marktteilnehmer seine Informationen der Umwelt zur Verfügung stellt, desto größer ist die Bedrohung. Gerade hier erweist sich der Vorteil des Internets, seine globale Offenheit, als Nachteil für die individuelle Sicherheit.

1 Der Trend zur Externalisierung von Geschäftsprozessen zwingt Auftraggeber zu mehr Transparenz. Außenstehende bekommen gezwungenermaßen Einblick in möglicherweise sensible Informationen.

1 Missbrauch von heiklen Daten, wie etwa Kreditkartennummern23 ist mittlerweile sehr verbreitet und nimmt permanent zu.

1 Einfache Möglichkeiten zur Anonymität24 ermöglichen relativ leicht Betrug.

1 Auf der anderen Seite werden immer Datenspuren hinterlassen. Völlige Namenlosigkeit ist nur bedingt gegeben. Damit verbunden ist, dass viele Stellen mehr oder weniger offensichtlich mit allen Mitteln Jagd auf Informationen betreiben. Schützenswerte Angaben sollten nur jenen zugänglich sein dürfen, für die sie auch bestimmt sind.

1 Je mehr auf IKT gesetzt wird, desto mehr steigt die Gefahr für elektronische Daten. Dies liegt besonders daran, dass diese einfach automatisiert auswert- und manipulierbar sind25.

1 Dadurch besteht immer die Möglichkeit für den Missbrauch der technischen Möglichkeiten26.

1 Außerdem ist die Herkunft eines Angriffes leicht zu verschleiern und somit ein Diebstahl oder Manipulation schwer beweisbar27.

1 Neue Arbeitstechnologien – wie etwa Cloud-Computing – verlangen nach permanentem Internet-Zugang und sind deshalb besonders sicherungswürdig28.

1 Dabei verwenden immer mehr Menschen die verschiedensten Geräte – wie Tablets, Smart-Phones, oder Ultrabooks – mit unterschiedlichen Betriebssystemen. Meist setzt ein und dieselbe Person mehrere dieser Werkzeuge ein. Hier besteht die Herausforderung an InfSec darin, den Spagat zwischen Sicherheit, Nutzen und Flexibilität zu schaffen29.

1 Entscheidungen werden auf der Basis von Informationen getroffen. Hierbei muss sichergestellt sein, dass die Daten, die der Bewertung zugrunde liegen, nicht verfälscht worden sind.

1 Vielfach bestehen enorme Schwierigkeiten, eine reale Situation, wie z.B. einfachen Einkauf auf die virtuelle Ebene des Internets zu projizieren. Dementsprechend schwer finden sich Individuen in Umgang mit dem Cyberspace zurecht. Neue Technologien und die Nutzung des Angebots über untypische Kanäle erschweren den Aufbau von Kundenvertrauen und -loyalität. Der Konsument braucht Transparenz, Einfachheit und Sicherheit. Seine persönliche Einkaufsumgebung muss aufgebaut werden, in der er sich sicher und geborgen fühlt30.

1 Des Weiteren erweist sich der Mensch auch für das Marktgeschehen des E-Commerces als größte Bedrohung. Die Ursachen dafür können vielfältig sein: Überforderung, Ignoranz, Unwissen, aber natürlich auch kriminelle Absichten. Um Schaden zu verhindern, sind Anbieter gefordert, all diese Motive der Individuen zu antizipieren und deren Anwendung zu verhindern.

1 Kommunikationskanäle, die mittlerweile Standard sind - wie Mobilfunk - werden kompromittiert31.

1 Letzen Endes ist damit auch klar, dass nicht nur Soft-, sondern auch Hardware besonders geschützt werden muss32.

1 Mittlerweile haben auch bereits staatliche Stellen die Sicherheitsproblematik erkannt33 und geben entsprechende Vorgaben an die Wirtschaft und die Bevölkerung aus34.

Erst ausreichende InfSec ermöglicht die Beseitigung aller oben aufgezählten Gefahren und Ressentiments und macht das Internet zum ernsthaft brauchbaren Werkzeug für elektronische Geschäftsabwicklung.

Die Ziele jeden erfolgreichen Unternehmens sind, Erträge zu steigern und Risiken zu senken. Genau diese Absichten unterstützt InfSec. Sie reduziert denkbare Schäden, Verluste und Beeinträchtigungen, fördert Image, Leistung, Qualität, Geschwindigkeit, Effizienz, und Produktivität und stellt damit Wertsteigerung, Zuverlässigkeit und Vertrauenswürdigkeit her.

Jeder Wirtschaftstreibende versucht, den Wert seines Betriebs auf jeden Fall zumindest beizubehalten - und noch besser - zu steigern. Kostenreduktion und Maximierung des Shareholder-Value stehen im Vordergrund. Die Erhöhung der Sicherheit steigert umso mehr die Güte der betroffenen Objekte, desto besser sie deren Erfüllung ihrer vorgesehenen Anforderungen garantiert. Dazu gehört auch die uneingeschränkte Nutzung der Strukturen.

Die Wettbewerbsfähigkeit einer Firma steigt mit deren Begabung, größtmöglichen Profit aus seinen Ressourcen zu ziehen. Trotz zunehmend komplexer werdender Umgebung muss kontinuierlicher Geschäftsablauf garantiert sein. Bei Bedarf müssen gewünschte Informationen zeitgerecht benutzbar sein und deren Inhalt stimmen. Von allen Systemen wird erwartet, dass sie zuverlässig und klaglos funktionieren. Ausfälle oder Verzögerungen können sehr teuer werden.

Denken wir nur einmal kurz an ein Versagen von Computersystemen: Der Umsatzwegfall, die Stehzeiten des Personals und der Maschinen, sowie der immaterielle Schaden, wie Imageverlust, Kundenabwanderung und natürlich auch Regressansprüche35. Das alles kostet Geld36. Im schlimmsten Fall katapultiert ein solcher Stillstand eine Marke aus dem Marktgeschehen37. In vielen Fällen bleibt dann nur mehr der Verkauf von Kundendaten38.

Stabilität, Transparenz und Planbarkeit der unternehmerischen Abläufe tragen wesentlich zum Erfolg bei. In Abwandlung eines alten Werbespruches lässt sich sagen: „Sichern beruhigt!“. Dies gilt nicht nur für das Unternehmen selbst, sondern auch für dessen Geschäftspartner. Diese müssen Gewissheit haben, alle ihre Transaktionen und Informationen sind durch grundlegende Funktionen geschützt. Zweifellos unterstützt gute InfSec das Vertrauen aller Stakeholder.