Читать книгу Report Darknet - Theresa Locker - Страница 16

На сайте Литреса книга снята с продажи.

Kreditkarten, Bulletproof Hoster und Packboxen: Die Dreh- und Angelpunkte der Underground Economy

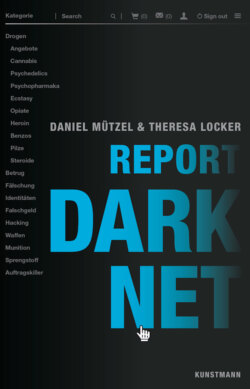

ОглавлениеHeute ist die Bedeutung von Cybercrime kaum zu überschätzen, denn immer mehr Bereiche unseres Lebens werden in Codes übersetzt und von Dritten verarbeitet. Mit jedem Tag, an dem wir Daten produzieren und unseren Alltag ins Netz auslagern, bieten wir auch Betrügern im Netz und böswilligen Hackern eine immer größere Angriffsfläche. Aus diesem Grund nehmen auch Straftaten wie Identitätsdiebstahl, Computersabotage und Netzwerkeinbrüche zu. Nicht mal 40 Prozent der Fälle werden aufgeklärt3. »Im Phänomenbereich Cybercrime ist – wie in kaum einem anderen Deliktsbereich – eine kontinuierlich steigende Kriminalitätsentwicklung zu verzeichnen«, schreibt das Bundeskriminalamt auf seinen Internetseiten. BKA-Abteilungsleiter Carsten Meywirth sagt sogar: »Cybercrime ist eine der größten Bedrohungen unserer Zeit.«4

Mit jeder vernetzten Glühbirne und jeder neuen App multiplizieren sich auch die Schauplätze für Cybercrime – und damit auch das Angebot auf Foren wie Crimenetwork. Das Herz des Forums ist der Marktplatz-Bereich. Was dort feilgeboten wird, bezeichnet Neil als »Sumpf« und die Cybercrime-Abteilung des BKA als »Crime-as-a-service« (CaaS): Hunderte spezialisierte Dienstleistungen und Produkte rund um Internetkriminalität laufen dort zusammen. Crimenetwork hat aber im Gegensatz zu einem Darknet-Markt eine noch stärkere Business-to-Business-Ausrichtung: Hier handeln – vorwiegend junge5 – Kriminelle mit Kriminellen. Wer sich hierhin verirrt, der sucht meistens ganz konkret ein Puzzleteil im riesigen Dienstleistungsspektrum des Cybercrime.

Sind ausländische Foren für Cybercrime-Tools und Drogen oft streng getrennt, sind auf CNW Drogen allgegenwärtig. Anbieter für Kokain, Gras und Speed sind prominent platziert. Für Verkäufer, die mit Online-Drogenhandel Fuß fassen wollen, gelten die Boards als erster Testballon: Mit dem Verkauf über CNW kann man sein Geschäft bekannt machen und sich sogar einen Ruf und einen Kundenstamm erarbeiten, ohne zunächst einen eigenen Drogen-Webshop hosten zu müssen. Wie bei allen Angeboten auf dem Forum wird in der Kryptowährung Bitcoin bezahlt, um Zahlungsströme zu verschleiern. Details der Geschäfte werden über verschlüsselte Messenger abgewickelt. Gleichzeitig findet man auf CNW Dienstleister rund um Internetkriminalität, die man für die Infrastruktur eines Online-Drogengeschäfts braucht. Auch die größten deutschen Online-Drogendealer, die unter den Namen Shiny Flakes, Chemical Love oder Chemical Revolution sehr reich werden sollten, starteten hier ihre Karriere.

Analoge Güter wie Drogen spielen trotzdem nicht die Hauptrolle auf dem CNW-Marktplatz: Der Fokus liegt viel eher auf Identitätsdiebstahl und Betrug. Als »Carding« bezeichnet man den Diebstahl von Kreditkartendaten, mit denen sich dann im Netz Waren bestellen lassen, um sie zu Geld zu machen. Carding gibt es schon seit den 80er-Jahren, doch erst das komplexe Netz von digitalen Gütern und Dienstleistungen, die dieser Art von Kriminalität zuarbeiten, hat diese Betrugsschiene so explodieren lassen.6 Im Jahr 2019 wurden insgesamt 290.707 Waren- und Warenkreditbetrugsfälle polizeilich erfasst. Die erfolgreichsten unter den Internet-Cardern haben sich im Darknet ein zweites Standbein aufgebaut. Ein Kreditkartenbetrüger unter dem Pseudonym Alpha02 zog später einen der größten Darknet-Schwarzmärkte aller Zeiten auf und bewarb ihn mit seinem Namen – AlphaBay.

Am Anfang der Carding-Wertschöpfungskette stehen die Daten fremder Leute. Die erbeuten Kriminelle unter anderem durch Phishing-E-Mails – betrügerische Nachrichten, die Menschen dazu bringen sollen, sich auf einer gefälschten Login-Seite anzumelden und unter einem Vorwand ihre Adresse, vielleicht auch ihre Kreditkartendaten an die Täter zu verraten. Auf dem CNW-Markplatz gibt es in der »Phishing«-Kategorie vorgefertigte Fake-E-Mails, aber auch ganze Datenbanken mit E-Mail-Adressen möglicher Opfer zu kaufen. Hat jemand eine größere Anzahl Zahlungsdaten erbeutet, schnürt er daraus ein Paket und verkauft die Daten auf Crimenetwork in der Rubrik »CC«. Die teuersten dieser Datensätze heißen »Fullz« und bestehen nicht nur aus gültigen Kreditkartendaten inklusive des Codes auf der Rückseite der Karte, sondern auch aus Adressen und anderen persönlichen Daten. Je umfangreicher der Datensatz, desto größer das Missbrauchspotenztial.

Wieder andere Nutzer spezialisieren sich darauf, die mit gestohlenen Daten gekauften Produkte zum Täter zu bringen. Da man mit gestohlenen Zahlungsdaten nicht auf seinen echten Namen an seine eigene Adresse bestellen sollte, bieten CNW-Nutzer gegen Geld sogenannte »Hausdrops« an. Das kann zum Beispiel ein Zugang zu Häusern mit hoher Mieterfluktuation sein, bei denen man ergaunerte Produkte unter falschem Namen in Empfang nehmen kann. Andere Kreditkartenbetrüger überkleben ihr Briefkastenschild einfach mit einem falschen Namen und lassen sich die Ware dorthin liefern. Mindestens genauso beliebt ist der »Packstation-Drop«. Kriminelle organisieren sich auf CNW gestohlene Zugangsdaten für eine Paketbox und holen die Ware dort ab. Das Bundeskriminalamt meldet in den vergangenen fünf Jahren jedes Jahr eine steigende Tendenz von Vergehen, die über Packstationen abgewickelt werden. In vielerlei Hinsicht bilden die öffentlich zugänglichen Packstationen der Post ein Rückgrat der Underground Economy – und haben auch deutschen Darknet-Händlern geholfen, ihr Geschäft etwas größer aufzuziehen.

Auch die Post weiß mittlerweile, wofür ihre Paketboxen missbraucht werden. DHL versucht, den Betrug einzudämmen, indem sich Neukunden per Post-Ident-Verfahren verifizieren müssen. Doch es sind eben nicht nur die Postfilialen, die solche Identifizierungs-Dienste anbieten – auch in Kiosken oder Schreibwarenläden kann man seine Identität überprüfen lassen. Und manche von ihnen bieten auf CNW an, für 200 – 300 Euro bei der Ausweisüberprüfung nicht so genau hinzugucken.7

Neben geklauten Daten werden auch jedes Jahr mehr Schadprogramme in Form von Viren und Trojanern auf den Boards gehandelt.8 Die kleinen Programme verstecken sich zum Beispiel in E-Mail-Anhängen oder Word-Dokumenten, nisten sich unbemerkt auf dem PC ein und stellen eine Verbindung zwischen einem infizierten Rechner und dem Täter her. Das Schadprogramm läuft dann im Hintergrund mit und kann zum Beispiel Passwörter, Login-Daten und Lizenzschlüssel stehlen. Andere Trojaner knipsen in regelmäßigen Abständen Screenshots oder schalten heimlich die Webcam ein. Das wird nicht nur zum Betrug, sondern auch zur Erpressung eingesetzt.

Damit Antivirenprogramme diese Trojaner nicht erkennen und außer Gefecht setzen können, gibt es auf Crimenetwork Programme, die die Schadsoftware verschleiern sollen – sogenannte Crypter9. Programmierer haben außerdem eine Möglichkeit entwickelt, mit der man die verdächtigen Dateien in eine andere Datei »einpackt« und so die Dateiendung fälscht10. All das funktioniert aber nur, solange die Antivirensoftware des Ziel-Rechners nicht auf dem neuesten Stand ist und die Infektion rückgängig macht. Es ist also ein recht zähes Katz- und-Maus-Spiel zwischen der automatisierten Updatefunktion der gängigsten Antivirensoftware und der manuellen Umrüstung einer Schaddatei – alles in allem viel Aufwand für kriminelle Coder.

Auch der Online-Handel hat in Sachen Sicherheit aufgerüstet. 2-Faktoren-Authentifizierung und ein neues System namens 3-D-Secure spielen nicht nur bei Kreditkarten eine immer größere Rolle und machen es Dieben schwerer, an die Daten zu gelangen. Im Großen und Ganzen ist der Betrug schwieriger geworden. Doch wenn die Cybercrime-Szene eins auszeichnet, dann ist es ihre schier endlose Flexibilität und Anpassungsfähigkeit. Die kriminelle Antwort auf die verbesserten Sicherheitsstandards einzelner Firmen: Automatisierte Angriffe durch sogenannte Botnets. Ein Botnet ist ein virtueller Zusammenschluss aus Rechnern oder internetfähigen Geräten, die zentral von einem Server gesteuert werden.

Wie gewaltig solche Botnets werden können, zeigt ein Fall aus Deutschland. Ende November 2016 ging für 1.250.000 Telekom-Kunden urplötzlich nichts mehr: Es war ein Internetausfall, wie ihn deutsche Telekommunikationsanbieter in Jahrzehnten nicht gesehen hatten. Doch schnell stellte sich heraus, dass hier keine Störung vorlag – sondern eine weitaus dramatischere Ursache dahintersteckte. Hacker hatten den Totalausfall zu verantworten – in einem Versuch, das größte Botnet aller Zeiten zu schaffen.

Kurz vor dem Telekom-Desaster hatte sich ein Hacker namens BestBuy den frei verfügbaren Quellcode der Schadsoftware Mirai heruntergeladen und ihn umprogrammiert. Mirai scannt das Internet nach leichter Beute in Form von schlecht gesicherten Geräten wie vernetzten Thermostaten oder Routern, infiziert die Geräte und bringt sie dazu, Ziele im Internet gebündelt mit Anfragen zu bombardieren oder Spam zu verschicken – oft bekommen die Besitzer der Geräte gar nicht mit, dass ihr Router ferngesteuert wird. BestBuys Ziel: Er wollte zahlenden Kunden auf Cybercrime-Foren einen Teil des Botnets zur Miete anbieten, damit diese die infizierten Geräte für mächtige DDoS-Angriffe auf die Websites ihrer Rivalen ausnutzen können.

Der Ausfall der Telekom-Geräte war BestBuys Versuch, Hunderttausende schlecht gesicherte Speedport-Router der Telekom in sein Botnet einzugliedern. Er scheiterte: Sie stürzten allesamt vorher ab. Während die Cybercrime-Abteilung des BKA den Mann hinter dem Alias BestBuy von Proxy-Server zu Proxy-Server durchs Netz jagte, gab er Motherboard US ein anonymes Interview. »Ich möchte mich bei den Telekom-Kunden entschuldigen«, gab sich BestBuy zerknirscht. »Das war nicht meine Absicht.«11 BestBuy führte die Ermittler letztlich durch einen Link in seinem Code zu einem Instagram-Foto auf seine Spur. So konnten die Behörden ihn als einen Briten namens Daniel K. identifizieren und in Deutschland vor Gericht stellen. Acht Monate nach seinem Angriff wurde K. vom Landgericht Köln zu einer Haftstrafe von einem Jahr und acht Monaten auf Bewährung verurteilt, auch, weil er während des Prozesses ein umfassendes Geständnis abgelegt hatte.

Ein Botnet kann aber nicht nur Websites überlasten, sondern auch Krypto-Erpressersoftware verteilen. Die sogenannte Ransomware verschlüsselt die Festplatte eines Nutzers, bis er ein Bitcoin-Lösegeld an eine kryptische Adresse überwiesen hat. Genau deshalb ist Ransomware zu einem heißen Thema auf den Boards geworden – verspricht sie doch einen automatisierten digitalen Beutezug mit geringem Aufwand. Im Februar 2016 katapultierte eine solche Erpressersoftware rund 150 deutsche Krankenhäuser vorübergehend zurück in die 50er-Jahre: Ein beiläufiger Klick auf einen E-Mail-Anhang hatte die Systeme mit einem Erpressungstrojaner infiziert und die wichtigsten Daten verschlüsselt. In der Notfallambulanz in Neuss mussten Patientendaten per Hand aufgenommen werden, die Befunde stapelten sich als Zettel auf den Schreibtischen, komplizierte Eingriffe wie Herz-OPs konnten gar nicht mehr durchgeführt werden. Ob die Krankenhäuser tatsächlich an Kriminelle gezahlt haben, um den Betrieb wieder aufzunehmen, oder anderweitig wieder an ihre Daten kamen, ist nicht bekannt. Wer die Ransomware verteilt hatte, ebenfalls nicht.

Damit ein Botnet seine Wirkung entfalten kann, muss der zentrale Server »kugelsicher« gehostet werden, um schwerer nachweisen zu können, wo der Angriff mit den infizierten Geräten seinen Ursprung hat. Um bei kriminellen Geschäften im World Wide Web unsichtbar zu bleiben, braucht man spezielle Verschleierungstechniken, auf die sich andere CNW-Nutzer in der Kategorie »Hosting« spezialisiert haben – oder ganze Firmen, die sich als »Bulletproof Hoster« anbieten, wie der folgende Fall zeigt.

Im September 2019 rücken 650 Polizisten in das Weinstädtchen Traben-Trarbach an der Mosel vor. Ihr Ziel ist ein unwirklicher, versteckter Ort im Inneren des Stadtbergs Mont Royal. Die knapp 6.000 Einwohner von Traben-Trarbach nennen den Ort liebevoll »unseren Bunker«. Früher war hier mal die NATO, danach die Bundeswehr stationiert.12 Fünf Jahre nach dem endgültigen Auszug der Truppen mietete ein gewisser Herman X. aus den Niederlanden sich im Jahr 2012 in die fünf »Solen« genannten Stockwerke tief unter der Erde ein. X.s Geschäft ist das Vermieten von Online-Speicherplatz. Er wollte den Bunker haben, weil er eine Festung ist. Autarke Notstromaggregate sichern die Energieversorgung, rein kommt man nur über eine militärisch gesicherte Schleuse. Und das Bundesamt für Liegenschaften suchte dringend einen Abnehmer für das teure Grundstück und die Instandhaltung von Grundwasserpumpen, Öltanks, Schiffsdieselmotoren und Lüftungen.

X. bekam den Zuschlag und verschanzte sich dort mit einer bunten Truppe an Mitarbeitern. Er zog Erdwälle um den Bunker hoch, ließ Rottweiler ums Gelände streifen, Besucher sahen nicht mehr als eine Schranke, Überwachungskameras und dichte Bäume. Niemand sollte wissen, was X. im Inneren trieb.

Der »Cyberbunker« wurde die wohl wichtigste Schaltzentrale für organisierte Cybercrime- und Darknet-Geschäfte in Deutschland. Der zweitgrößte Darknet-Drogenmarkt Wall Street Market soll hier seine Daten gespeichert haben, aber oft genug tauchten die im Bunker gesicherten Websites auch im Clearnet auf – die rechtsextreme Gruppierung Identitäre Bewegung mietete sich für ihren Webauftritt angeblich sogar zum Sonderpreis ein.13

Etwa sechs Jahre lang soll Herman X. unter der Erde in Traben-Trarbach unzählige illegale Cybercrime-Websites gehostet haben. Der Gerichtsprozess dazu steht noch aus.14 Er selbst behauptet nach seiner Festnahme, über die digitalen Inhalte seiner Kunden nicht Bescheid gewusst zu haben. In jedem Fall bewarb der Cyberbunker die schrankgroßen Server, die dort standen, mit der Garantie, dass die darauf gehosteten Inhalte vor Strafverfolgung geschützt seien. »No matter what«, wie es auf der Website kompromisslos hieß. Kompromisslos war auch die Betreiber-Policy: Jeder konnte Kunde werden und seinen Daten im Cyberbunker ein Zuhause hinter dicken Mauern bieten, solange er nichts mit Pädophilie oder Terrorismus am Hut hatte. Es war nicht weniger als eine herzliche Einladung für die Organisierte Kriminalität im World Wide Web.

Die Razzia im Cyberbunker traf auch die Daten des Cybercrime-Forums Fraudsters, den damals größten Konkurrenten von Neils CNW. Das gesamte Angebot ging vom Netz. Wo genau CNW gehostet ist, das behält Neil natürlich für sich.

Nur so viel verrät er: Das neue Crimenetwork hat aktuell keine nennenswerte Konkurrenz, und das Geld, das in diesem Unternehmen steckt, macht nicht nur die CNW-Händler, sondern vor allen Dingen den Betreiber Neil15 sehr reich.

Es scheint zunächst erstaunlich, dass man mit einem einfachen Internetforum zu so viel Geld kommen kann. Doch hinter dem simplen, pechschwarzen Layout steckt ein aufwendiges Geschäftsmodell, bei dem sich die Betreiber am Handel ihrer Mitglieder bereichern. Es stützt sich im Wesentlichen auf drei Säulen: Werbung, Lizenzen und Treuhandgebühren.

Genau wie bei legalen Websites können Nutzer Werbung auf CNW schalten – nur eben für ihr Kokain, Falschgeld oder für gestohlene Kreditkarten. Ein winziges Werbebanner kostet mehrere Tausend Euro im Monat.16 Das Geld, bezahlt in Bitcoin, geht direkt an die Forenbetreiber. Zweitens können Verkäufer illegaler Dienstleistungen ihre Handlungsspielräume auf CNW erweitern, indem sie sich eine Monopol-Lizenz kaufen. Damit sichern sie sich gegen eine monatliche Gebühr von 2.000 Euro bis 10.000 Euro 17je nach Produkt an die Führung das alleinige Recht, innerhalb des Forums eine bestimmte Ware anzubieten.

Damit Spezialisten im Datendiebstahl, böswillige Hacker und Online-Betrüger überhaupt irgendwie »sicher« miteinander handeln können, hat Neil als dritte Säule ein sogenanntes Treuhandsystem programmiert. Dieses System zur Absicherung von Transaktionen hat er sich von Darknet-Kryptomärkten abgeschaut – und es ist der Grund, weshalb der Laden läuft. Möchte A etwas von B kaufen, überweist er Bitcoin an Neils System auf der Seite, bis B die Ware an A geliefert hat. Ist das geschehen, zahlt Neils Treuhandsystem dem Verkäufer der Ware das Geld aus. Von jeder Transaktion zweigt sich Neil fünf Prozent ab. Neil, der sich selbst als »geldgeil« bezeichnet, zeigt uns bei einem Treffen, wie viel Geld er mit seinem System verdient hat. Allein 150.000 Euro hat er nach wenigen Monaten bereits in Bitcoin geparkt, eine Viertelmillion Euro in Bitcoin ist durch sein Treuhandsystem gesickert. »Aktuell verdiene ich das Dreifache meines regulären Jobs. Nebenher. Steuerfrei«, sagt er. Im Backend der Seite zeigt er uns, dass jeden Tag 255 GB Traffic über das Board laufen. Je mehr Traffic, desto länger halten sich die Nutzer auf CNW auf, je mehr Leute handeln und das Treuhandsystem nutzen, desto reicher wird Neil.

Neil versteht sich als Architekt einer komplexen verschlüsselten Infrastruktur und nicht unbedingt als Anbieter eines illegalen Angebots. Seine Ausgaben sind im Vergleich zu seinen Einnahmen gering. »Rechnet man grob alle Systeme zusammen, die CNW aktuell hat – Back-up der Maschinen, Backend der Maschinen, Frontend –, kostet das pro Monat 400 bis 600 Euro für den reinen technischen Betrieb«, sagt Neil.18

Es steckt also viel Krypto-Geld im Marktplatz auf CNW. Treuhand-Gelder sind einer der Gründe, warum die Führungsriege mehrere Male in den letzten Jahren gewechselt hat. Bevor es Neils System gab, übernahmen nämlich die jeweiligen Forenbetreiber die Verwaltung von Geldern persönlich – wer handeln wollte, musste ihnen schlicht vertrauen. Einer, der sich sync nannte, verschwand vor vier Jahren mit mehreren Millionen einbehaltener Gebühren und Treuhandgeldern der Nutzer.19 Ob aus Angst vor den Behörden, zur Vernichtung von Beweismitteln oder einfach aus Kalkül und Geldgier, weiß bis heute niemand. Wie sein Nachfolger unter dem Nutzernamen Mr. White verschwand, wissen wir mittlerweile: Der ehemalige CNW-Administrator, ein damals 23-jähriger Student der Wirtschaftswissenschaften, wurde 2017 in Köln festgenommen. Nach neunmonatiger Untersuchungshaft und der polizeilichen Beschlagnahmung von rund einer Million Euro in Bitcoin legte er letztlich ein Geständnis ab.20 Ende Januar verurteilte ihn das Landgericht Köln zu einer Freiheitsstrafe von zwei Jahren auf Bewährung.

Die nächste Reinkarnation des Forums Crimenetwork unter neuer Domain und neuer Führung ließ nicht lange auf sich warten. Bei unserem ersten Treffen mit Neil hieß der CNW-Boss, dem Neil technisch zuarbeitete, noch Sicario – wenige Monate später verschwand auch er. Und Neil rückte von seinem Job als Techmin nach ganz oben in die Führungsriege auf, die er sich nun mit einem Nutzer unter dem Alias inigo teilt.21